近年、コロナの影響もありキャッシュレス決済が急速に広がっています。ランサムウェアを始めとするさまざまな攻撃の入口になるフィッシング攻撃対策も急務となっています。また、これらの新しい脅威に対する新規の要件を含むPCI DSS v4.0の公開も予定されています。

今回は、LogPointでPCI DSSが定義するカード会員データのセキュリティ基準にどのように対応できるか紹介します。

| PCI DSSの概要

PCI DSSは、カード会員データのセキュリティ強化を目的にした国際的なセキュリティ基準です。カード会員データを保護するために規定された技術面および運用面の必要最小限の要件で構成されています。カード会員データを扱う組織は、PCI DSSの定める要件に準拠し、カード会員データを管理することが求められます。

安全なネットワークとシステムの構築と維持

1:カード会員データを保護するために、ファイアウォールをインストールして構成を維持する

2:システムパスワードおよびその他のセキュリティパラメータにベンダ提供のデフォルト値を使用しない

カード会員データの保護

3:保存されるカード会員データを保護する

4:オープンな公共ネットワーク経由でカード会員データを伝送する場合、暗号化する

脆弱性管理プログラムの維持

5:すべてのシステムをマルウェアから保護し、ウイルス対策ソフトウェアまたはプログラムを定期的に更新する

6:安全性の高いシステムとアプリケーションを開発し、保守する

強力なアクセス制御手法の導入

7:カード会員データへのアクセスを、業務上必要な範囲内に制限する

8:システムコンポーネントへのアクセスを識別・認証する

9:カード会員データへの物理アクセスを制限する

ネットワークの定期的な監視およびテスト

10:ネットワークリソースおよびカード会員データへのすべてのアクセスを追跡および監視する

11:セキュリティシステムおよびプロセスを定期的にテストする

情報セキュリティポリシーの維持

12:すべての担当者の情報セキュリティに対応するポリシーを維持する

コンプライアンスの維持

PCI DSSにはセキュリティのレベルを維持するために以下の要件が含まれています。これらの要件への対応は難しく時間や費用が必要になりますが、LogPointによりこれらの課題に対応することができます。

ネットワークの定期的な監視およびテスト

10:ネットワークリソースおよびカード会員データへのすべてのアクセスを追跡および監視する

・変更できないよう監査証跡をセキュリティで保護する。(10.5)

11:セキュリティシステムおよびプロセスを定期的にテストする

・変更検出メカニズム(ファイル整合性監視ツールなど)を導入して重要なシステムファイル、

構成ファイル、またはコンテンツファイルの不正な変更(変更、追加、および削除を含む)を

担当者に警告し、重要なファイルの比較を少なくとも週に一度実行するようにソフトウェアを

構成する。(11.5)

・重要なファイルの比較を少なくとも週一回実行するようにメカニズムが構成されていることを

確認する。(11.5.b)

LogPointでの対応

LogPointでは上記の要件に対し以下の機能で対応することができます。- 監査機能

- ユーザーの行動監視

- マルウェアの実行形跡の検知

- 不正な疑わしいネットワーク接続の監視

詳細は以下です。

| 監査機能

LogPointは疑わしい行動やインシデントを後でフォレンジック分析できるように、アラートおよびイベント情報を安全に保管する機構を基本機能として実装しています。これにより、変更の監査およびログデータの保持などコンプライアンス要件に容易に対応することができます。

LogPointは16種類(インストール直後の状態)のPCI DSSコンプライアンスレポートをテンプレートとして標準で用意しています。目的に応じて変更して使用することもできます。

コンプライアンスレポートには、以下のような項目が含まれています。

- 成功したLoginの統計、失敗したLoginの統計、成功したLogOffの統計

- 接続が許可されたアクセス先IPアドレス、接続が拒否されたアクセス先IPアドレス

- ポリシーが変更されたデバイス など

以下の要件のダッシュボードをサポートしています。※要件9と12は除きます。

2: デフォルトパスワードの変更

3&4: カード会員データの保護

5: マルウェアからの保護

6: 安全性の高いシステムとアプリケーション

7: カード会員データへのアクセスを、業務上必要な範囲内に制限する

8: システムコンポーネントへのアクセスを確認・許可する

10: カード会員データへのアクセスを追跡および監視する

11: セキュリティシステムおよびプロセスを定期的にテストする

| ユーザーの行動監視

ユーザーの行動監視は、従来より効果的な防御戦略の要となっています。LogPointは、悪意のある行動を識別し、アラート、ダッシュボード、レポートを作成するための直観的で強力なツールを提供しています。これにより、アナリストは概要を把握し迅速に対処することができるようになります。

ユーザーの行動監視は、データのプライバシーや規制に対応するため、ファイルのアクセスに関連した行動に焦点を当てています。LogPointではオブジェクトへのアクセス監査記録を用いて監視することができます。また、LogPointのファイル整合性監視(FIM: File Integrity Monitoring)機能により、特権ファイル共有システムへのアクセスを監視し、アクセスのタイプおよびファイルへのアクションを検知することができます。さらに、ファイルの元のチェックサムと変更後のチェックサムを比較することができ、ファイルへの変更をより良く理解することができます。

以下は、誰が、どのファイルを、どのようにアクセスしたか、検索クエリを用いて過去24時間の状況を調査した例です。

例:オブジェクトへのアクセスログ検索

ログのソース:Windows Server

クエリ文:

label=Object label=Access | chart count() by user, access, object order by count() desc

| マルウェアの実行形跡の検知(脅威インディケーターの特定)

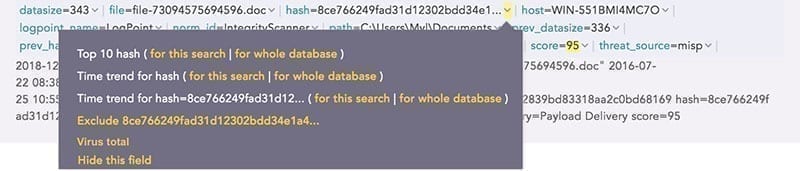

LogPointのファイル整合性監視機能は、新しいファイルの作成やファイルの拡張子の変更などのマルウェアの実行形跡を監視できます。整合性監視により得られたハッシュ値は、「Virus Total」などのデータベースと比較でき、脅威を特定することができます。

例:脅威を特定

ログソース:FIM(ファイル整合性監視)と Virus Total

https://www.virustotal.com

| 不正で疑わしいネットワーク接続の監視

LogPointは、疑わしいネットワーク接続、例えば、クローズされたポートへの接続、ブロックされた内部への接続、既知の不正な宛先への接続、信頼できないゾーンからのリクエスト、疑わしいシステムへのアクセスなどを検知することができます。例:インターネットからの接続を拒絶

ログソース:Firewall

クエリ文:

label=Connection label=Deny | process compare_network(source_address, destination_address) | search source_address_public=true | chart count() by source_address order by count() desc limit 10

| まとめ

LogPointは、PCI DSS の対象範囲に含まれるシステムコンポーネントから生成されるあらゆるログデータを収集・分析できるため、各種のセキュリティイベントに迅速に対処できます。また、フォレンジック分析により、エビデンスの提供、情報漏洩の根本原因を究明できるため、セキュリティ対策を改善することができます。LogPointのこれらの機能は、PCI DSSをはじめとしてSOX、HIPAA、GDPRなど幅広く色々なコンプライアンスに対応することができます。

- LogPointは、シスログやWindowsのイベントログなどを正規化する時に、自動的にログを分類して標準化したラベルとしてfileやwriteなどを付加します。そのため、label=file、label=write、label=login のようにラベルを使用してログを検索することができます。また、項目名もuserやfileのように標準化されており、フォーマットが異なるデバイスなどのログを相関分析することができるようになっています。LogPointではこれをシングル タクソノミーと呼んでいます。

- LogPointは、ログの種類に応じた正規化の定義を数多く装備しており、インストール後すぐに異常検知や分析をすることができます。

- 新しい形式のログをサポートするには、そのログ形式用のプラグインをインストールすることにより容易に対応できます。このプラグインはメーカーに作成を依頼できますし、お客様自身で容易に作成することもできます。

製品ページ

https://www.jtc-i.co.jp/product/logpoint/index.html

製品ガイド

https://www.jtc-i.co.jp/support/documents/presentation/productguide_logpoint.pdf

製品ドキュメント

https://www.jtc-i.co.jp/product/logpoint/document.html

LogPointのダウンロード(LogPointを選択してください)

https://www.jtc-i.co.jp/support/download/downloadlist.php

LogPointの評価ライセンス(LogPointをインストール後にリクエストしてください)

https://www.jtc-i.co.jp/contact/scontact.php