前回に続き、

Syslogを高速便利に閲覧検索するツール「Retrospective」のご紹介です。

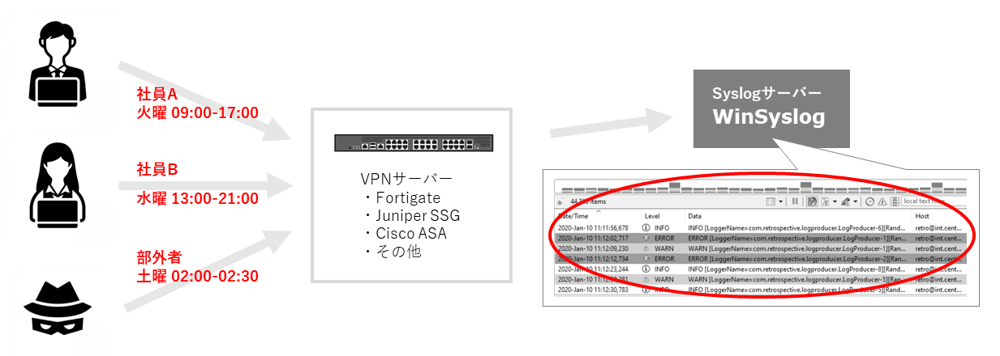

今回は、VPNのログから不正アクセスを見つける手順を具体的に見ていきます。

併せてRetrospectiveの便利な機能もご紹介します。

皆さんの会社でもテレワークの際、VPNを利用されているケースが多いと思います。

会社側にVPNサーバーとしてFortigateを置き、

ご自宅のノートPCにソフトウェアのVPNクライアントを入れているケースを想定します。

上図中、赤い円で囲まれたファイルを検索にかけます。

・すべてのFortigateのSyslogから、VPNに関するものだけを検索。

・社員Aがご自宅からVPN接続を試みて、認証に成功した。これを検索。

・社員Bがご自宅からVPN接続を試みて、認証に失敗した(パスワード忘れた等)。これを検索。

・不正なアクセスによりVPN接続を試みて、認証に失敗した。これを検索。

この流れを見て頂こうと思います。

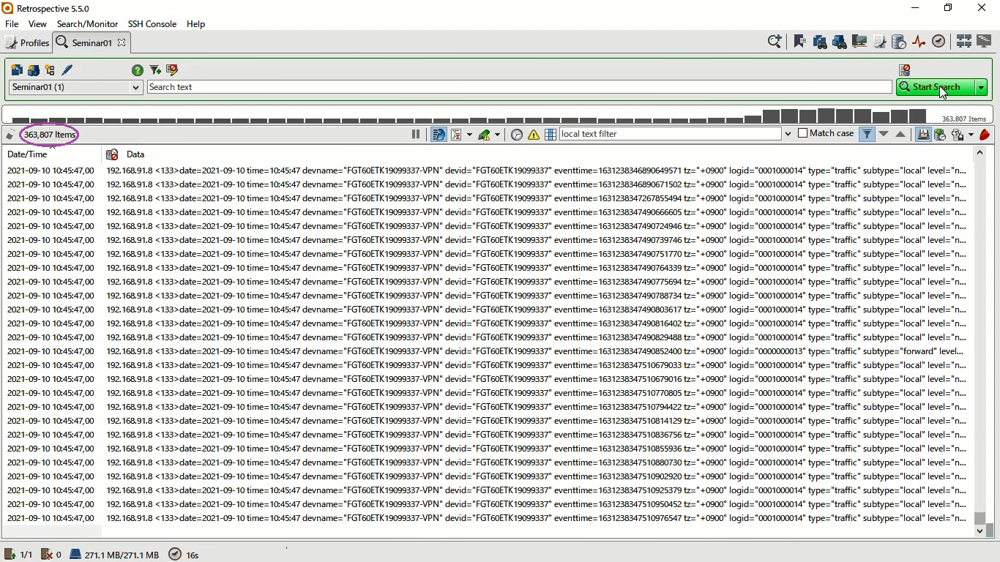

Retrospectiveで何も条件を付けずに検索(=全てを表示)

⇒36万3,807行が表示されました。

FortigateをVPN装置としてでなく、UTMのFirewallとして利用する場合、VPN以外の様々な記録が出力されます。

これらを除外して、VPNに関する行だけに絞り込んでみましょう。

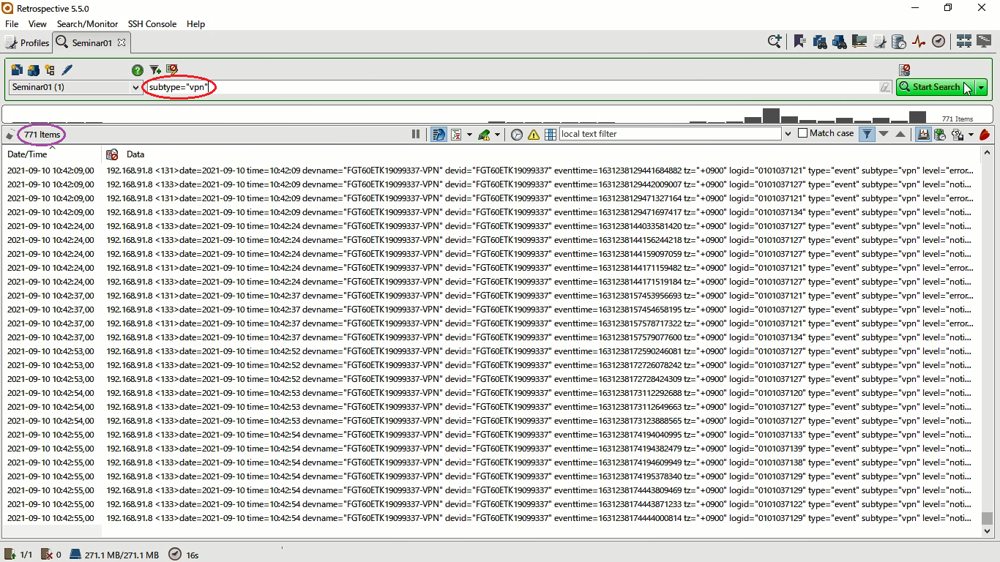

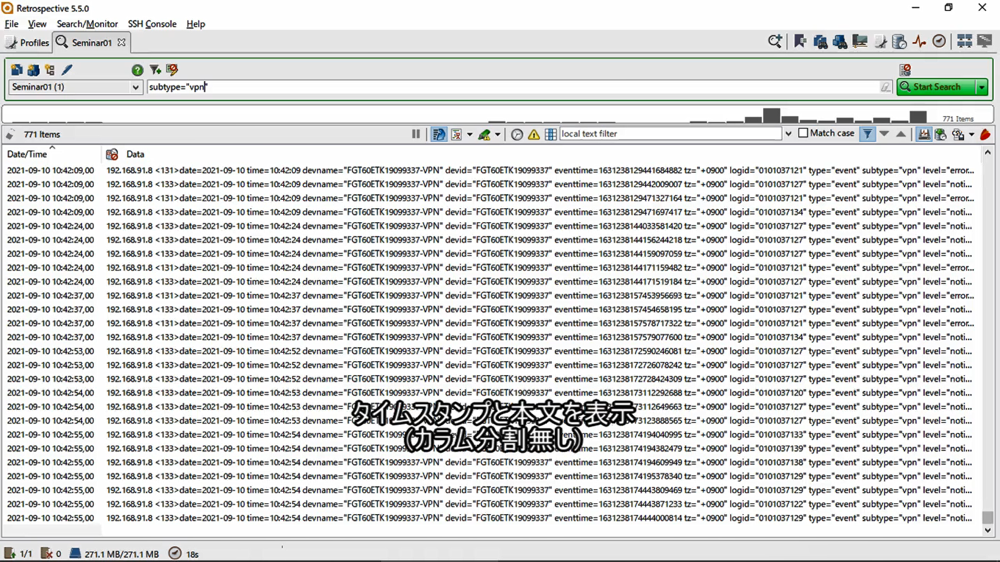

下の図中、赤い円で囲まれた欄に「subtype="vpn"」を入力して検索(=VPNに関する行だけ)

⇒771行が表示されました。

※VPN機能であっても、社員AやBなどの接続以外にも、

サーバー自体の起動、再起動などの記録も合わせて出力されます。

不要な記録は除外し、

自宅や出先からのVPN接続の認証成功、認証失敗、接続確立、切断、

これらだけに絞り込んで閲覧したいですね。

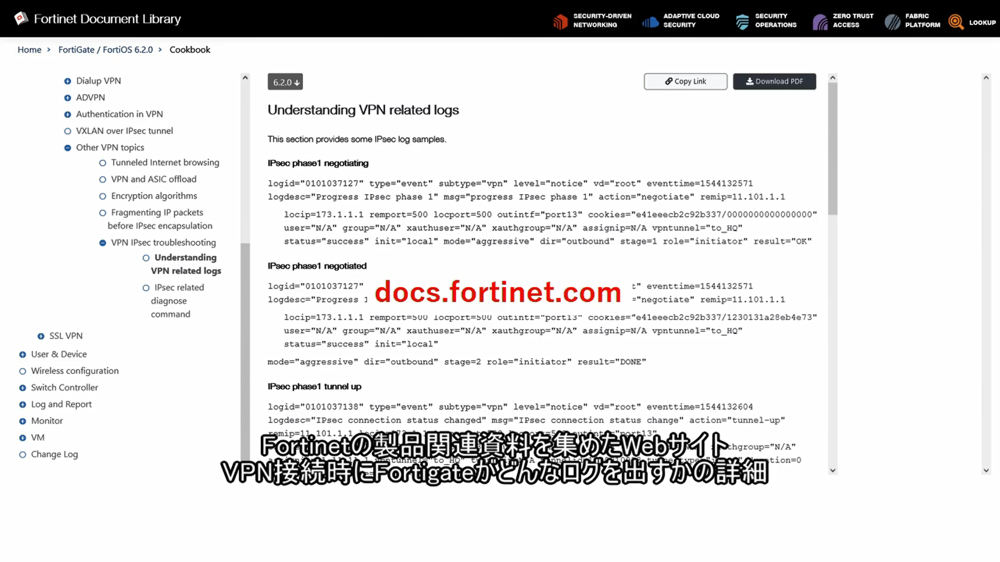

まずは(WinSyslogから少しだけ外れますが)、

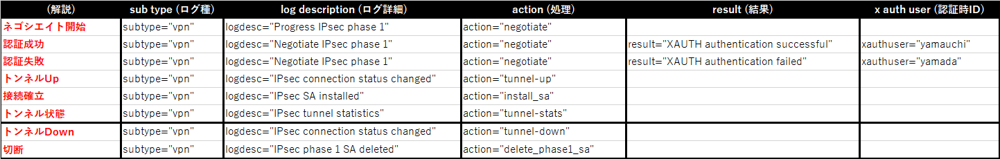

Fortigateがどのような過程を経てVPNの接続が確立され、

また最後に切断されるのか、ちょっと見てみたいと思います。

[https://docs.fortinet.com/document/fortigate/6.2.0/cookbook/834425/understanding-vpn-related-logs]

こちらFortigateの開発元Fortinetの製品関連資料を集めたWebサイトです。

「Understanding VPN related logs」こちらに

VPN接続時にFortigateがどんなログを出すかの詳細があります。

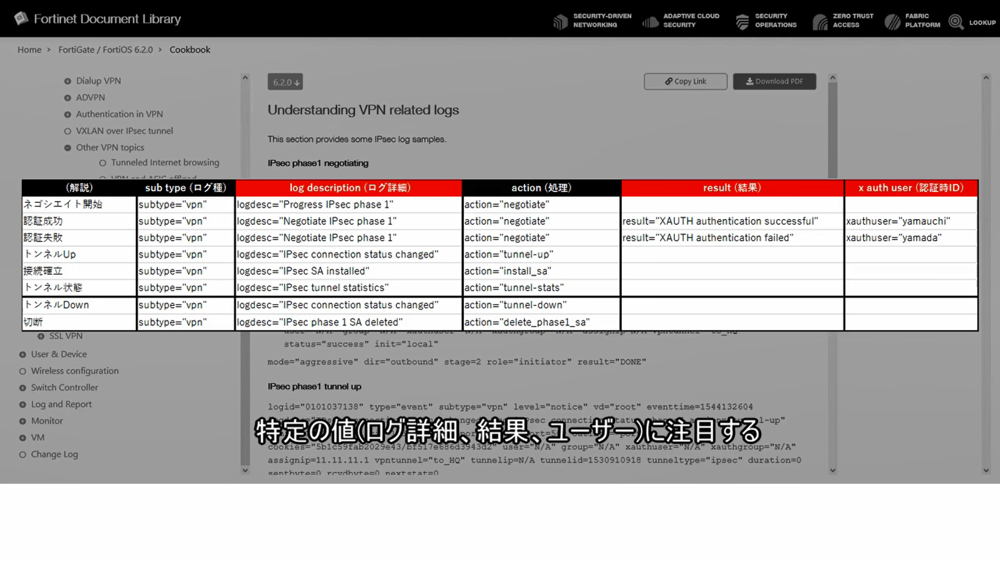

ログの情報量が多いので、要約致します。

このうち

「社員からの正しいVPN接続」または

「疑わしいVPN接続の試み」

を見るためには、この

・XAUTH authentication successful

・XAUTH authentication failed

に注目すると良いでしょう。

Retrospectiveの設定を何も変えずにSyslogを表示すると、

Syslogのタイムスタンプと本文だけがズラッと羅列されるため、

人間の目には非常に見にくいです。

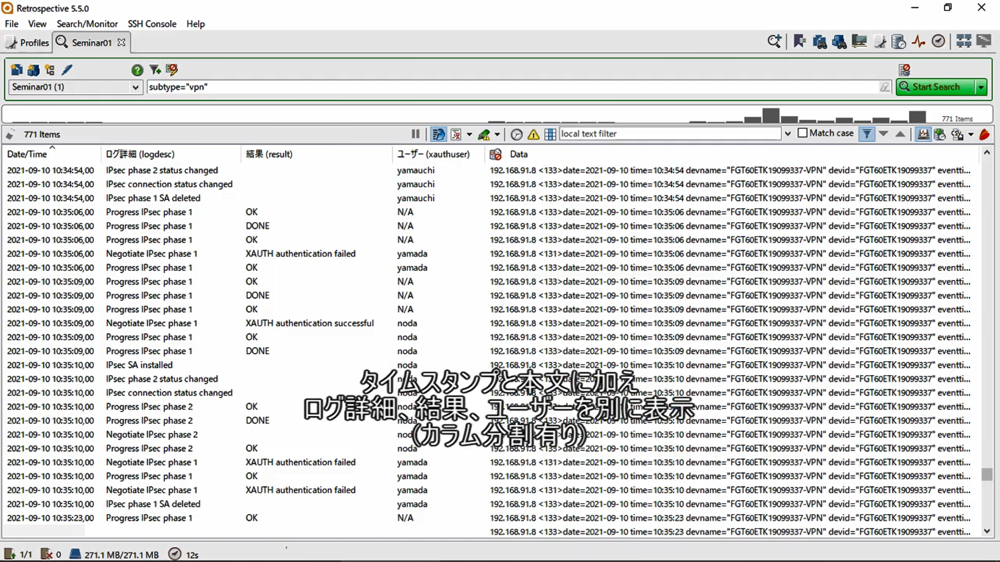

Fortigateの長い本文から

・log description

・result

・x auth user

この3つを切り出して表示し、

人間の目に見えやすい形で表示してみましょう。

先ほどは、

タイムスタンプと本文だけ。

タイムスタンプ含め2列。

こちらでは

・ログ詳細

・結果

・ユーザー

の3つが切り出され、見やすくなっています。

こちらはタイムスタンプ含め5列が表示されています。

この、長いログ本文から

ある特定のパラメーターだけを切り出し、独立した列として表示する。

これを「カラム分割」と我々は呼んでいます。

Retrospectiveはログを非常に高速に表示、検索出来るのが一番の特徴ですが、

高速ということだけでなく、

皆さんがお持ちの膨大なログ群の中から、

必要な情報だけ、分かりやすい形で表示出来るのも、

このRetrospectiveを利用する利点と言えます。

弊社で販売のSyslogサーバー「WinSyslog」ですが

・WinSyslog単体と

・Retrospectiveを同梱した「WinSyslog-J 検索パック」がございます。

評価版のダウンロード、マニュアル等をご用意しておりますので、

この機会に是非お試しください。

Retrospectiveについての詳細は、製品紹介ページをご参照ください。